RIESGOS Y AMENAZAS A LA GUERRA HÍBRIDA II Parte

Por David de Caixal : Historiador Militar. Director del Área de Seguridad y Defensa de INISEG. Director del Máster de Historia Militar de INISEG / Universidad Pegaso. Director del Grupo de Investigación del CIIA (Centro Internacional de Investigación Avanzada en Seguridad y Defensa de INISEG-Universidad Pegaso. Membership in support of the AUSA (Association of the United States Army) Miembro asesor de la Sección de Derecho Militar y Seguridad del ICAM (Ilustre Colegio de Abogados de Madrid). Miembro del Grupo de Investigación de INISEG y “The University and Agency Partnership Program » (UAPP) proyecto universitario para la difusión de la Cultura de la Defensa de Estados Unidos.

AGENCIAS DE INTELIGENCIA Y AMENAZAS HÍBRIDAS

Las actividades de inteligencia son fundamentales para los esfuerzos por combatir las amenazas híbridas: las agencias de inteligencia suelen ser las primeras en hacer de todo, desde rastrear ataques cibernéticos hasta identificar fondos extranjeros para fuerzas violentas contra el sistema. Otras fuerzas de investigación, como la policía y la fiscalía, dependen en gran medida de ellos. Sin embargo, una multiplicidad de actores está involucrada en la inteligencia: el ejército, la policía, los servicios de inteligencia nacionales, las agencias nacionales de ciberseguridad, las empresas privadas (que también tienen obligaciones de ciberseguridad), los actores de los medios, la OTAN, la UE, Europol[1] y ENISA.

Esta mezcolanza institucional se refleja en una amplia variación en las culturas nacionales de seguridad burocrática. Un funcionario que trabaja en este tema describe el desafío de la siguiente manera: “Las amenazas híbridas provienen de fuera de la UE, pero la forma de combatirlas es a través de instituciones que se ocupan de cuestiones internas: policía, organismos de control de los medios de comunicación, sistemas educativos, guardias fronterizos, -perros guardianes de la corrupción«. Sin embargo, no es solo, ni siquiera principalmente, la proliferación de agencias y actores lo que ha creado las deficiencias de la UE en este ámbito. La falta de liderazgo político también es responsable. El mismo funcionario agrega que: “las [agencias] no tienen la cultura y muchas veces el deseo de estar combatiendo amenazas externas. Especialmente porque algunas de estas amenazas ciertamente no son buenas, pero no son ilegales: noticias falsas, teorías de conspiración, tratar de influir en las narrativas de la historia o manipular problemas de identidad y alimentar guerras culturales no es ilegal. Todo lo contrario. A menudo son parte integral de las prácticas políticas nacionales«. Los agresores aprovechan este mosaico legal eligiendo las jurisdicciones con las regulaciones más débiles como base para realizar operaciones en otros países. La falta básica de recursos también es un problema importante. Hay pocos campos en los que Europa en su conjunto dependa tanto del apoyo estadounidense, y donde las discrepancias entre los que tienen y los que no tienen dentro de la UE sean tan grandes como en la inteligencia. En la actualidad, solo el Reino Unido y Francia cuentan con los marcos legales y las capacidades necesarias para realizar operaciones de inteligencia y contrainteligencia en todos los ámbitos.

Y hay muchos hilos en esto:

1. Inteligencia estratégica: predecir o anticipar los movimientos e intereses de los líderes de otros países, así como sus preferencias en la toma de decisiones.

2. Inteligencia operativa: detectar, identificar y monitorear los activos operativos del enemigo (incluidos los activos diplomáticos, económicos, militares y paramilitares) y anticipar sus movimientos, órdenes, prioridades operativas y uso de medios tácticos (como tropas, dinero y propaganda)

3. Inteligencia de señales: interceptar las comunicaciones del enemigo antes de descifrarlas y analizarlas para obtener acceso y conocimiento de sus procesos de comando y control.

4. Inteligencia electrónica y la inteligencia correspondiente sobre otras emisiones y firmas: recopilación de huellas digitales de emisión (firmas) de sistemas de armas, sensores, plataformas y sistemas de comunicaciones enemigos para detectar su despliegue y actividad, evaluar sus capacidades y encontrar formas de interceptar, descifrar, engañar , o derrotarlos.

5. Contrainteligencia: detectar, monitorear y frustrar los intentos del enemigo de recopilar inteligencia sobre uno mismo en todas las áreas mencionadas anteriormente.

Después del final de la guerra fría, los ejércitos europeos se reorientaron hacia la guerra expedicionaria y las amenazas asimétricas. La mayoría de los servicios de inteligencia pasaron por un proceso de adaptación similar. Grupos subestatales hostiles, redes terroristas e individuos radicalizados, en lugar de actores estatales hostiles, se convirtieron en el foco principal de los servicios de inteligencia. Si bien esto era necesario, los actores estatales han regresado en los últimos años. Se utiliza el término “Grey Zone” (Zona Gris) para determinar la frontera entre paz y guerra. Se trata de una nueva táctica que nada tiene que ver con la guerra real que enfrenta a ejércitos de distintos Estados. La guerra híbrida consiste en lograr resultados influyendo directamente en la sociedad mediante la desmoralización de esta. Es una táctica sin duda efectiva y mucho más sencilla para los países atacantes, ya que la inversión tanto económica como humana es menor que en la guerra real. Se utilizan recursos como la propaganda, la manipulación de las comunicaciones, los bloqueos económicos. Y al no existir una legislación internacional férrea en relación a estos conflictos, muchos países consideran este tipo de actuaciones como tolerables. El concepto de zona gris ha sido acuñado recientemente en el ámbito de los estudios estratégicos para describir el marco de actuación del enemigo híbrido. El término describe un estado de tensión alternativo a la guerra, operando en una etapa de paz formal.

El conflicto en la zona gris está centrado en la sociedad civil. Su coste, por tanto, recae directamente sobre la población. Opera en todo caso en el límite de la legalidad internacional. El protagonista es generalmente un Estado de principal importancia en el plano internacional (una potencia) o un actor no estatal de similar influencia. Las acciones de un enemigo que opera en la zona gris están destinadas al dominio de determinadas “zonas” que le resultan de interés. Los tipos de respuesta dentro de lo definido como zona gris dependerán de la amenaza a la que se enfrente el país en cuestión. La respuesta a la amenaza híbrida puede producirse en diferentes ámbitos, no excluyentes entre sí. En el ámbito militar, se puede llegar a concebir incluso una confrontación militar directa, que puede verse como “tolerable” si con ella se evita el enfrentamiento con una gran potencia como podría ser Estados Unidos o China. De la misma manera, son respetadas estas confrontaciones militares por la indefensión de los territorios ocupados ante la amenaza que pretende prevenir el Estado ocupante. En el ámbito económico, la respuesta permite imponer sobre un enemigo costes de tipo financiero, que son a veces más directos que las respuestas militares. En este campo, una manera de adoptar medidas defensivas no provocativas es a través de la imposición de sanciones económicas inmediatas y formales a un agresor.

Las empresas de seguridad privada son un actor fundamental y poco conocido en los conflictos contemporáneos. Fuente: BBC News

En resumidas cuentas, el texto pone énfasis en técnicas empleadas por enemigos de los Estados Unidos de América en diferentes escenarios de conflicto, mencionándose la guerra cibernética[2], el protagonismo de actores no estatales (aproximación sutil a la guerra proxy o subsidiaria[3], si ha de tomarse la traducción cuasi-literal del Ministerio de Defensa del Reino de España) y otras variantes -el grueso de las cuales gira en torno de la asimetría.

Lo cierto es que, en la mayoría de los conflictos armados, tanto en el pasado como en el presente, existen actores internos y externos. Normalmente, el actor externo tiene una serie de intereses —económicos, energéticos, geoestratégicos, etc.— en el territorio en conflicto y se alinea con un actor interno que, de alguna forma, resulte favorable para esos intereses. Pero existen una serie de conflictos en los que la dinámica externa excede el conflicto mismo y se encuadran en un marco superior donde cobra importancia no tanto el conflicto interno en sí, sino las implicaciones regionales o mundiales del enfrentamiento entre actores externos. Se trata de las guerras subsidiarias o guerras proxy, conflictos que forman parte de una dinámica de rivalidad y enfrentamiento entre dos o más actores locales o mundiales. Una estrategia militar basada en la participación en guerras proxy resulta muy atractiva para “los países que tratan de eludir los elevados costes en términos humanos y económicos que implica la participación directa en un enfrentamiento armado”. Hoy en día, resulta difícil imaginar un conflicto a gran escala entre Rusia y Estados Unidos o entre Arabia Saudí e Irán; sin embargo, nadie niega la rivalidad entre esos países. Para ellos, resulta mucho más cómodo y práctico desarrollar esa rivalidad lejos de sus fronteras y limitando al máximo la intervención militar directa apoyando a un aliado local. En definitiva, se trata de trasladar el conflicto a un lugar distinto del tablero.

A continuación, la definición de tales escenarios se profundiza, ya desde el punto de vista táctico:

‘La característica central de las operaciones del tipo GZ es que involucran el empleo de instrumentos que van más allá de la normalidad en las interacciones internacionales, aunque sin fuerza militar declarada. Tales instrumentos ocupan un espacio entre la competencia diplomática y comercial normal y el abierto conflicto militar y mientras que, en ocasiones, suelen utilizar acciones diplomáticas y comerciales, los ataques del tipo GZ van más allá de las formas que hacen a la acción política y social y a las operaciones militares -todas ellas, reconocibles por las democracias liberales-, para terminar ejerciendo un uso deliberado de instrumentos de violencia, terrorismo y acciones ocultas. Más aún, involucran asimetría, en proporción directa a los intereses nacionales o capacidades entre adversarios.

Las técnicas GZ incluyen:

– Operaciones cibernéticas e informativas, esfuerzos para comprometer la resistencia regional/pública/aliada/local, y prograganda/información en apoyo de otros instrumentos híbridos;

– Operaciones encubiertas bajo control estatal, espionaje, infiltración, y subversión;

– Fuerzas de Operaciones Especiales (SOF) y otras unidades armadas bajo control estatal, y personal militar no reconocido oficialmente;

– Apoyo -logístico, político y financiero- para movimientos insurgentes y movimientos terroristas;

– Reclutamiento de actores no gubernamentales, incluyendo grupos criminales organizados, terroristas y extremistas políticos o religiosos, y organizaciones étnicas o sectarias;

– Asistencia a fuerzas militares irregulares o paramilitares;

– Presiones económicas que van más allá de la competencia económica normal;

– Manipulación y descrédito de instituciones democráticas, incluyendo acciones sobre el sistema judicial y el sistema electoral;

– Ambigüedad calculada, empleo de operaciones encubiertas/no reconocidas oficialmente, negación y desvío del eje de atención, y

– Empleo explícito y implícito de la amenaza, o bien amenaza de empleo de fuerza militar, terrorismo y abuso de poblaciones civiles; amenaza implícita o explícita de escalada’.

Es por ello que podemos cifrar, renglones más abajo, ejemplos específicos de empleo de escenarios GZ:

– ‘Rusia ha puesto en funcionamiento una serie de operaciones GZ, no solo en Ucrania donde, en rigor, llegó a emplear recursos militares apenas disimulados y apoyo para milicias locales, así como también otros instrumentos, también poniendo en la mira a los países del Báltico, a Europa Oriental, a los Balcanes, a los Estados Unidos, y a una amplia gama de naciones europeas por vía de una campaña masiva (incluyendo el uso extensivo de operaciones cibernéticas) para difundir su narrativa, comprometer la confianza en sistemas legales, económicos y electorales, y manipular la acción política, ejemplificado esto último por las ciberoperaciones de FSB/GRU que piratearon redes utilizadas por figuras políticas de EE.UU. y organizaciones, allí donde la comunidad de inteligencia estadounidense y el FBI han evaluado se trató de un esfuerzo tendiente a influenciar la reciente elección presidencial americana.

– China está promocionando agresivamente sus reclamos marítimos en el Mar del Sur de China y el Mar del Este de China, tanto a través del establecimiento del fait accompli,, por vía de la construcción y ocupación de instalaciones en espacios en disputa, proporcionando incentivo material a los efectos de solidificar las aspiraciones chinas, y comprometer la confianza en la credibilidad de los Estados Unidos a partir de un extendido esfuerzo mediático.

– Irán y Siria, y otras regiones en Oriente Medio, y yendo desde Daesh y otros grupos islamistas radicales en Irak y Siria y otras regiones empleando terrorismo, explotando divisiones étnicas y sectarias, persiguiendo el objetivo de provocar disrupción de cara al orden establecido en la región.

– Corea del Norte, a lo largo de los años, reiteradamente ha empleado violencia negada ostensiblemente, infiltración política, intimidación por vía de amenaza de escalada masiva, y toma de rehenes, a los efectos de dividir a la República de Corea (del Sur) de los EE.UU., protegiendo su fallido sistema [el de Pyongyang]’.

Un ejemplo de esto son las sanciones económicas que Estados Unidos impuso contra Irán por considerar este país como una amenaza nuclear. Para ello es importante destacar el fondo de este asunto. En 2015 se firmó el Plan de Acción Integral Conjunto (PAIC) sobre el programa nuclear de Irán, por el que este país se comprometía a cumplir el acuerdo y Estados Unidos a retirar las sanciones económicas impuestas. Sin embargo, en 2018 Trump anunció la retirada del acuerdo y el restablecimiento de las sanciones. En el transcurso de estos acontecimientos, diversos países se han pronunciado sobre estas decisiones unilaterales tomadas por el gobierno estadounidense. China y Rusia, por su parte, han manifestado su disconformidad, realizando declaraciones oficiales a favor de Irán. El de Irán constituye un claro ejemplo de respuesta económica sobre la zona gris, en el que se ve cómo los Estados utilizan este elemento de poder para negar la participación del agresor en diferentes instituciones o acuerdos y controlar su zona de influencia. Estados Unidos, como muchas otras potencias, encuentra esta situación de superioridad una ventaja decisiva en los conflictos comprendidos dentro de la zona gris. Debido a la importancia del poder financiero y político de Estados Unidos, el resto de los países, incluida la Unión Europea, no pueden sino aceptar este tipo de acciones unilaterales.

Actualmente, la mayoría de las agencias de inteligencia europeas confían en la inteligencia humana, personas con conocimiento personal de los procesos de toma de decisiones en el extranjero, para decirles lo que está sucediendo en otros países y anticipar los movimientos de estos estados. No tienen la oportunidad de validar – o invalidar – esta inteligencia a través de otras fuentes, particularmente señales e inteligencia electrónica. Esto significa que no saben si su inteligencia es precisa y, por tanto, si deben actuar en consecuencia. Además, los esfuerzos de inteligencia europeos a menudo se limitan a la inteligencia operativa en teatros cercanos a Europa (como el norte de África y los Balcanes), donde las tropas europeas y los programas de asistencia exterior están en riesgo. Solo unos pocos estados europeos son capaces de desarrollar fuentes de manera sistemática en países como China, Irán, Rusia, Arabia Saudita y Turquía para conocer mejor lo que están haciendo sus gobiernos y burocracias. Para la mayoría de los demás estados, la inteligencia estratégica es poco más que conjeturas. Sin embargo, incluso los servicios de inteligencia mejor equipados de la UE no son iguales a los de Estados Unidos o China. Todavía dependen de la cooperación con Estados Unidos para salvaguardar los intereses de sus países. Para algunos países europeos, esta dependencia es particularmente grande. De hecho, la verdad es que la mayoría de los estados europeos no podrían prevenir ataques terroristas sin la inteligencia proporcionada por las agencias estadounidenses. La mayoría de los estados europeos han subcontratado efectivamente la inteligencia a su aliado estadounidense, lo que les permite darse cuenta de que no han participado en actividades que a sus ciudadanos les disgustan pero de las que se benefician.

En los últimos años, han surgido amenazas a la seguridad transfronterizas e intersectoriales cada vez más complejas, lo que pone de relieve la necesidad de una cooperación más estrecha en materia de seguridad a todos los niveles. Fuente: https://ec.europa.eu/commission/presscorner/detail/en/IP_20_1379

DESAFÍOS ACTUALES DE LAS POLÍTICAS DE ‘AMENAZA HÍBRIDA’

A pesar de crear una serie de estrategias para combatir las amenazas híbridas, la respuesta de Europa[4] al problema generalmente se encuentra todavía en la fase de pensar, en lugar de actuar. Varios debates políticos en curso son ilustrativos de la divergencia entre los puntos de vista de los países europeos y de la renuencia a decidir cómo abordar las consecuencias regulatorias y administrativas de tales amenazas. Estos debates incluyen aquellos sobre cómo lidiar con la interferencia electoral rusa, cómo responder a los ciberataques rusos y si se deben usar los productos de Kaspersky y Huawei.

La política actual de disuasión de la OTAN para la guerra híbrida se basa en una respuesta militar rápida. Esta política tiene tres posibles puntos débiles. Primero, a los países miembros les puede resultar difícil ponerse de acuerdo sobre el origen de un conflicto, creando así una importante barrera a la hora de emprender la acción colectiva. Segundo, para combatir las amenazas irregulares la fuerza por sí sola no es suficiente. Con independencia de lo rápida que pueda ser una respuesta, el despliegue de una fuerza militar en una zona que sufre las consecuencias de la guerra híbrida será siempre un caso de “demasiado poco, demasiado tarde”, y muchas veces el conflicto evoluciona pasando desapercibido. Por último, una disuasión basada únicamente en la fuerza militar no resultará creíble. Para afrontar las amenazas irregulares la OTAN no puede limitarse a resucitar la estrategia de la represalia masiva, ni confiar exclusivamente en un solo procedimiento de actuación. La OTAN debe tomar en consideración una política más flexible e intentar disuadir a los posibles adversarios con una amplia gama de herramientas. Asociándose con la UE y ampliando su catálogo de instrumentos será capaz de afrontar la amenaza desde diferentes ángulos y, lo más importante, podrá incluso ser capaz de evitarla. La UE parece la organización más adecuada para complementar los esfuerzos de gestión de crisis de la OTAN, ya que ofrece una gran variedad de instrumentos que pueden utilizarse en la guerra híbrida. La OTAN y la UE podrían formar un eje institucional eficaz con una amplia gama de instrumentos políticos y militares a su disposición. La Cumbre de la OTAN en Gales declaró que la UE es un socio estratégico de la Alianza, y la amenaza común de la guerra híbrida en la zona euroatlántica representa una oportunidad sólida para llevar esta asociación a un nuevo nivel.

La OTAN y la UE deben intensificar sus consultas y colaborar en una planificación conjunta, especialmente para implementar las decisiones sobre seguridad adoptadas por el Consejo de la UE en diciembre de 2013. La cooperación entre las dos instituciones debería ser más sistemática y pragmática. Los acontecimientos de Ucrania han cambiado la percepción que se tiene en Europa. Los recientes compromisos de revertir los recortes en los presupuestos de defensa confirman esta idea, y la OTAN y la UE deberían aprovechar el impulso. Mediante una estrecha coordinación en los planes de defensa las dos organizaciones pueden evitar duplicidades y conseguir una mayor convergencia. La reunión del Consejo de Europa en junio de 2015 ofrecerá una buena oportunidad para revisar y seguramente ajustar el rumbo futuro de la cooperación. El Secretario General de la OTAN no debe desperdiciar las oportunidades que surgirán a partir de esa reunión.

Rusia y la injerencia electoral[5]

Europa carece de una comprensión unificada del nivel y la escala de los intentos rusos de interferir en los procesos electorales y referendos europeos. La mayoría de los occidentales asumen que Rusia ha tratado de influir en algunas elecciones. A estas alturas, la mayoría de los ciudadanos europeos y estadounidenses saben mucho más sobre el alcance exacto, las técnicas e incluso los operadores que intentaron influir en las elecciones presidenciales estadounidenses de 2016 que sobre cualquier interferencia rusa en las elecciones y referendos europeos. En Estados Unidos, la investigación de Mueller ha ayudado a dar a conocer la evidencia del esfuerzo ruso por influir en las elecciones presidenciales. Hasta ahora, 25 ciudadanos rusos involucrados directamente han sido nombrados. Sus acusaciones dan detalles específicos y creíbles de nombres, procedimientos y flujos de dinero. Incluso Rusia parece no disputar más estas actividades. En este sentido, Estados Unidos ha avanzado más que Europa en la comprensión de la naturaleza exacta y el alcance de la interferencia de Rusia. Esto es a pesar del hecho de que, con toda probabilidad, los holandeses informaron a Estados Unidos de la intrusión cibernética rusa en las elecciones presidenciales desde el principio.

En Europa, aunque se habla mucho de la interferencia rusa en las elecciones europeas, la falta de una investigación adecuada sobre estas actividades significa que también hay mucho escepticismo sobre la realidad y la escala de dicha interferencia. Secciones de las élites políticas y públicas europeas ven intentos rusos de influir en las elecciones en todas partes. Igualmente grandes sectores de las élites públicas y políticas no los ven por ningún lado. La discusión de ambos lados es a menudo especulativa. La actividad de los medios de comunicación respaldados por el estado ruso como RT sugiere que los organismos vinculados al gobierno ruso al menos desempeñan un papel en la búsqueda de dar forma a la opinión interna europea. RT parece apoyar todo lo que desestabiliza la política europea en un momento dado: referendos en Escocia y Cataluña, protestas de gilets jaunes en Francia y las actividades de los partidos populistas en todo el continente. Todo esto está a la vista. En un análisis reciente de 24 millones de tuits relacionados con el Brexit, la empresa de ciberseguridad F-Secure concluyó que se habían realizado esfuerzos sistemáticos, a menudo automatizados, para impulsar los grupos pro-Leave desde el extranjero. Muchas cuentas de Twitter favorables al Brexit también se han mostrado activas en el apoyo a las protestas de los chalecos amarillos en Francia. En países como Georgia, Polonia, Rumania y Ucrania, cada uno de los cuales tiene un consenso político anti-ruso razonablemente fuerte, las operaciones de información rusas se han centrado principalmente en promover el sentimiento anti-UE y anti-OTAN y el ‘neutralismo‘, o la equidistancia entre Rusia y la alianza occidental.

La inteligencia alemana[6] afirma que Rusia apoyó al independentismo catalán. Fuente: https://www.guadanews.es/noticia/49779/en-portada/la-inteligencia-alemana-afirma-que-rusia-apoyo-al-independentismo-catalan.html

Sin embargo, es poco probable que Rusia esté involucrada en todas las campañas de desinformación que tienen lugar en Europa. En algunas de estas campañas, las actividades de desinformación rusas han estado ausentes o han sido modestas, o han palidecido en comparación con la manipulación de los medios de comunicación por parte de los partidos políticos locales. Por ejemplo, cuando Facebook eliminó 168 cuentas que intentaban influir en las elecciones en Moldavia, la mayoría de las cuentas eran locales, no rusas. El referéndum de Macedonia celebrado en septiembre de 2018 también atrajo reclamos de interferencia rusa. Pero ninguno de los múltiples actores políticos a los que ECFR preguntó sobre esto en una visita a Skopje durante la campaña, desde el primer ministro hasta los operativos de los partidos políticos y los encuestadores, había visto una operación rusa masiva para influir en el voto. Y Donald Trump, los partidarios del Brexit y la extrema derecha francesa han tenido mucho más éxito que RT o los trolls rusos en la difusión de noticias falsas y teorías de conspiración. Las agencias de aplicación de la ley y los parlamentos de los países europeos apenas han comenzado ningún tipo de intentos sistemáticos y detallados para desenredar el mito de la realidad en los intentos rusos de influir en las elecciones y referendos europeos. Esto permite que aumente la desconfianza intraeuropea. Incluso los estados con puntos de vista igualmente críticos de Rusia no confían completamente entre sí sobre esta cuestión, lo que subraya las dificultades de forjar una comprensión unificada de la amenaza. Por ejemplo, un diplomático nórdico estaba convencido de que el Partido Conservador del Reino Unido había bloqueado deliberadamente una investigación completa sobre el papel de Rusia en el Brexit porque esto habría sido vergonzoso para él, como campeón del Brexit. Si pretenden idear políticas que fortalezcan su soberanía,

Inteligencia rusa

La interferencia de Rusia en las elecciones europeas ha sido principalmente una cuestión de desinformación, lo que ha provocado un controvertido debate sobre los estándares de los medios y la responsabilidad política de las empresas de Internet, sobre todo Facebook y Twitter. Pero la cuestión de cómo lidiar con los agentes de inteligencia rusos es aún más explosiva para la cohesión europea. Por ejemplo, después del ataque de Skripal, los estados miembros de la UE Austria, Chipre, Grecia, Hungría, Eslovaquia y Eslovenia no expulsaron a los diplomáticos rusos. Esto condujo a un debate sobre la solidaridad entre los estados de la UE, como el Reino Unido, que había sido testigo de un ataque químico patrocinado por Rusia en su suelo, que quería enviar un mensaje lo más fuerte posible. La explicación del gobierno austriaco de su renuencia a expulsar diplomáticos: que no debería tomar partido, sino servir como un «puente» entre el este y el oeste – irritó aún más a otros gobiernos europeos, ya que sugirió una equivalencia entre un agresor externo y el miembro de la UE que había sido el objetivo. Las actividades de los servicios de inteligencia rusos aparecen cada vez más en los debates sobre seguridad pública. En algunos casos, las actividades conocidas de los operativos rusos involucran el espionaje clásico. En otros, sus actividades apuntan a objetivos subversivos mucho más sólidos: cultivo de fuerzas antisistema, compra y preparación de infraestructura para futuras incursiones militares, entrenamiento para grupos de resistencia paramilitar y el asesinato de enemigos percibidos. Estas acciones son acciones encubiertas de primer nivel. Se puede suponer que otras acciones que proporcionan la base para este tipo de actividad, como el reconocimiento estratégico, la penetración cibernética y el espionaje, la excavación de datos, los agentes de colocación en posiciones de poder y el reconocimiento de la infraestructura crítica, también han progresado. Europa tiene un historial mixto de interrumpir estos preparativos. Si bien los estados miembros de la UE en el flanco oriental han adoptado leyes de contrainteligencia muy sólidas e invertidas importantes recursos en el seguimiento de los operativos rusos, otros estados son más reacios a hacerlo. Francia tiene el marco legal para tal acción, pero la lucha contra el terrorismo es su primera prioridad. Alemania y Austria, ambos países que estuvieron bajo la supervisión y ocupación de los Aliados después de 1945, tienen leyes comparativamente débiles, y quienes toman las decisiones mantienen una mentalidad de «no intervenir«. En el pasado, la cooperación bilateral con los servicios estadounidenses abordó estos desequilibrios. Como legado de la situación de la posguerra, los servicios estadounidenses y británicos tienen derecho a realizar trabajos de contrainteligencia en Alemania. Y Berlín, que tiene problemas históricos con la contrainteligencia. Al hacerlo, Washington, y en menor medida Londres, se convirtió en un equilibrador externo en los asuntos intraeuropeos.

Kaspersky y Huawei

¿Qué deberían hacer los ministerios de Defensa y Relaciones Exteriores, los servicios de inteligencia y los gigantes de las telecomunicaciones de Europa con respecto a los programas antivirus de Kaspersky y los equipos de telecomunicaciones de Huawei? ¿Son empresas como estas un conducto potencial para la recopilación de inteligencia y datos por parte de potencias extranjeras? ¿Pueden mantener como rehenes una infraestructura crítica en la UE en caso de una gran crisis entre Europa y Rusia, o entre Europa y China? Estas dos empresas se encuentran actualmente en el ojo de una tormenta política, pero es probable que haya controversias similares que involucren también a otras empresas de fuera de la UE. Estos podrían incluir ZTE, Xiaomi, Lenovo, centros de datos alrededor del lago Baikal o incluso servicios de taxi al estilo Uber como Yandex Taxi. El Parlamento Europeo ya ha señalado a Kaspersky y ha pedido la prohibición de los productos cibernéticos maliciosos. El Reino Unido, Lituania y los Países Bajos han seguido a los EE. UU. Al prohibir el software de Kaspersky de las agencias gubernamentales. Se ha advertido a los funcionarios lituanos que no utilicen Yandex Taxi, por temor a que transfiera datos personales, incluidos datos de ubicación, a las estructuras estatales rusas. Sin embargo, otros no están de acuerdo: Bélgica, Alemania e Interpol han otorgado a los programas antivirus de Kaspersky un certificado de buena salud. Incluso dentro de los países, los enfoques pueden diferir. Hace varios años, Kaspersky ganó una licitación para el Ministerio de Defensa francés. Ahora, el ministerio se está retirando de los productos antivirus de Kaspersky, reemplazándolos gradualmente con software antivirus de empresas británicas y japonesas. Al mismo tiempo, el director de la Agencia Nacional de Ciberseguridad de Francia parece más optimista sobre Kaspersky. En su opinión: «Kaspersky está claramente en el centro de un conflicto que lanza al mundo anglosajón contra Rusia». Los programas antivirus pueden, al menos, utilizarse en condiciones controladas o sustituirse fácilmente en un mercado competitivo. Los estados no están de acuerdo sobre si los equipos de Huawei podrían usarse para espiar o interrumpir sectores enteros de telecomunicaciones. Algunos, como Francia, han sido escépticos con Huawei durante años, mientras que otros, como el Reino Unido, han sido más acogedores.

Foto 1 El próximo martes 14 de julio se conoció la decisión del gobierno británico sobre la participación de Huawei en la red de 5G del país.

Foto 2. Incluso desde las propias filas, exigen a Boris Johnson que vete a Huawei de Reino Unido (Reuters) Fuente: https://www.infobae.com/america/mundo/2020/07/12/ex-jefe-de-inteligencia-britanico-huawei-no-es-una-compania-de-telecomunicaciones-ordinaria-es-parte-del-ejercito-chino/

La participación de Huawei[7] en el despliegue de redes móviles 5G se ha convertido en un tema político candente y en una fuente de tensión diplomática y disputas políticas entre Estados Unidos y algunos países europeos, dentro de gobiernos como los de Italia y el Reino Unido, y entre empresas del sector privado y gobiernos. Hay nuevos giros en la historia de Huawei cada semana en Europa. Otro problema es que, incluso si las instituciones de la UE y algunos gobiernos europeos estuvieran dispuestos a participar en una diplomacia más contundente con China sobre el ciberespionaje, muchas, si no la mayoría, de las empresas afectadas y algunos otros países ni siquiera quieren hablar sobre el problema. Actuar solo en su contra. Esto se debe al temor a las represalias chinas y una posible pérdida de acceso a los mercados de China. La cuestión de la soberanía europea en software y hardware no se limita a cuestiones sobre Rusia y China. Por ejemplo, tome el caso de Palantir, una empresa de software estadounidense que es ampliamente utilizada por las agencias de aplicación de la ley y los servicios de inteligencia para el análisis de big data. Los parlamentarios franceses han planteado preguntas sobre Palantir. Uno le hizo al director de la agencia francesa de ciberseguridad la siguiente pregunta: “El software de Palantir, empresa vinculada a la CIA, es utilizado por la dirección general de seguridad interna desde 2016 para analizar miles de millones de unidades de datos online. ¿Es técnicamente posible desconectarse de Palantir? ¿Sería posible reemplazarlo?” El director de la agencia respondió: “Confieso que no entiendo por qué no somos capaces de crear un Palantir europeo. Creo que esto se puede lograr. Si dejamos de analizar datos nosotros mismos, seremos condenados a ser vasallos de los datos». Al igual que con la pregunta sobre la interferencia rusa en las elecciones, el uso de Kaspersky y Huawei, o incluso Palantir, demuestra que Europa ni siquiera ha comenzado a ponerse de acuerdo sobre cuál es el problema. Cientos de expertos técnicos han estado investigando el desempeño de estas empresas y no han llegado a un consenso. Y si un número significativo de estados miembros de la UE acordaran evitar que estas empresas operen por completo, no quedaría claro cómo deberían hacerlo. No resolver estos problemas podría poner en riesgo la cooperación y los intercambios entre los servicios de inteligencia o los servicios militares si no confiaban en el software antivirus y el equipo de telecomunicaciones de los demás.

ATAQUES CIBERNETICOS

Las amenazas cibernéticas han ido más allá del robo financiero, la delincuencia cibernética y la recopilación de inteligencia hacia acciones mucho más agresivas diseñadas para dar forma a debates nacionales, referendos y elecciones en países europeos. Según Europol, una parte cada vez mayor de estos ataques es obra de piratas informáticos respaldados por el Estado, y no solo de ciber criminales o hackers adolescentes aburridos que trabajan desde sus habitaciones. Y sigue habiendo una falta de preparación para esto por parte de la UE y las instituciones de los estados miembros. ENISA afirma que: «Si surgiera una crisis a raíz de un ciberincidente a gran escala, los Estados miembros carecerían de un marco armonizado para responder de forma eficaz a los desafíos planteados por este incidente«. Los ciberataques también han dado un giro político, demostrando así su potencial híbrido. Los estados hostiles lo han hecho de varias maneras, desde la divulgación de información pirateada hasta la búsqueda de desacreditar e intimidar a los actores políticos, pasando por el uso de cuentas falsas o automatizadas. La desinformación, los rumores y la manipulación siempre han existido en la política, y siempre han sido impulsados tanto por actores internos como externos. Ahora, pueden llegar directamente, a través de las redes sociales, a un espectro mucho más amplio de la sociedad. Este es especialmente el caso debido a la actual turbulencia política en Europa y la falta de salvaguardias acordadas a nivel europeo. En la reunión del G20 celebrada en julio de 2017 en Hamburgo, el presidente de EEUU Donald Trump coincidió con su homólogo ruso Vladimir Putin en un clima de máxima expectación tras reconocer el mandatario estadounidense la posible incidencia rusa en las elecciones de noviembre. La presunta incidencia consistió en el robo de información de correos electrónicos del Partido Demócrata y su publicación a través de Wikileaks, lo que pudo ayudar a que Trump ganara las elecciones. Tras su reunión con Putin, el mandatario americano desveló, vía Twitter, la voluntad de ambos de crear una unidad de ciberinteligencia para hacer frente a futuros hackeos electorales.

Se trata de un extraño clima diplomático en el que un agresor es, a su vez, un potencial socio y colaborador. Por si fuera poco, un ataque informático con robo de información termina teniendo un impacto electoral en la mayor potencia mundial. El ambiente enrarecido se amplifica en el momento en el que un software malicioso con la apariencia de ransomware -bloqueo de equipo y solicitud de una cantidad de dinero como rescate para su desencriptación- como el caso del virus NotPetya, que se propagó el 27 de junio, parece esconder detrás un sabotaje al sector económico de un país como Ucrania. Sin embargo todos estos factores responden a un único modus operandi: la guerra híbrida. Este concepto fue acuñado por la OTAN en 2014 para denominar la actuación de Rusia en el conflicto con Ucrania. Javier Candau, jefe del departamento de Ciberseguridad del Centro Criptológico Nacional (CCN), servicio dependiente del Centro Nacional de Inteligencia (CNI), describe la guerra híbrida como la «operación dirigida por un Estado que utiliza tácticas abiertas y encubiertas con el objetivo de desestabilizar otros estados y polarizar a la población civil. Incluye una gran variedad de herramientas como la diplomacia, las acciones de inteligencia tradicionales, actos subversivos y de sabotaje, influencia política y económica, instrumentalización del crimen organizado, operaciones psicológicas, propaganda, desinformación y ciberataques». EN ESTE ECOSISTEMA ‘HÍBRIDO’, los ciberataques se están convirtiendo en un vector con cada vez más peso en los conflictos entre países y amenazas en auge para el sector empresarial. «Esta vertiente criminal focaliza los ataques en un tipo de víctima y de incidente. Cuando se puede descartar la motivación económica y se trata de una motivación política, ideológica o religiosa entramos en otra vertiente que da más miedo«. El CNI a través del CCN-CERT[8] gestiona los ciberincidentes que tienen que ver con las instituciones públicas (Administración central, comunidades autónomas y ayuntamientos) así como en el sector de las empresas públicas. En 2016 gestionó 20.940 ciberincidentes. El responsable del departamento de Ciberseguridad del CCN estima que para 2017 se alcanzarán los 24.000 incidentes gestionados, en torno a un 15% más. «Es un crecimiento alto aunque también hemos mejorado los sistemas de detección. Lo que más nos preocupa son los ataques tipificados como de peligrosidad muy alta y críticos». La herramienta preferida por los atacantes en materia de ciberespionaje son las Amenazas Persistentes Avanzadas (APT, en sus siglas en inglés). «Son procesos silenciosos que se introducen en equipos y redes de víctimas para tener acceso durante un periodo largo de tiempo a sus recursos y datos» Para responder a los incidentes que sufren las administraciones y el sector público, el CCN-CERT cuenta con tres niveles. El primero es el que se conoce como Sistema de Alerta Temprana, que consiste en una serie de sensores instalados en las máquinas de los organismos. El segundo, formado por una veintena de expertos en ciberseguridad, es el que forma el Grupo de Ataques Complejos. El equipo forense y de ingeniería inversa compone el tercer nivel: se dedica a analizar equipos infectados. A las pocas horas de descubrirse el virus WannaCry[9] el 12 de mayo de 2017, el CCN desarrolló una vacuna, bautizada como NoMoreCry, que permitía que los equipos conectados a una red en la que alguna máquina ya estuviera infectada engañaban al malware haciéndolo creer que éstos ya lo estaban. Gobiernos como el belga lo implementaron para prevenir la propagación entre los organismos públicos de aquel país.

[1] La Oficina Europea de Policía (Europol) es el órgano encargado de facilitar las operaciones de lucha contra la delincuencia en el seno de la Unión Europea (UE). Con esta organización se institucionaliza la cooperación judicial. Como premisas para esta cooperación se encuentra la apertura de las fronteras nacionales como consecuencia directa de la libre circulación de personas y el avance hacia una completa integración europea, que en materia de justicia interior, culminaría con una acción común contra la delincuencia gracias a la creación de una policía europea. La realidad de esta acción común ha dado su fruto con la creación de un Sistema de Información Schengen, ya que facilita el intercambio de información entre las distintas policías nacionales de los Estados miembros bajo el control de una oficina nacional, SIRENE, que controla la validez de la información transmitida.

[2] El concepto de guerra informática, guerra digital o ciberguerra –en inglés: cyberwar– hace referencia al desplazamiento de un conflicto, que toma el ciberespacio y las tecnologías de comunicación e información como campo de operaciones. Richard Clarke, especialista en seguridad del gobierno estadounidense, define la guerra cibernética como el conjunto de acciones llevadas por un Estado para penetrar en los ordenadores o en las redes de otro país, con la finalidad de causar perjuicio o alteración. Bruce Schneier, especialista en seguridad cibernética, afirma que muchas veces la definición de guerra cibernética no está bien aplicada, pues aún no se sabe cómo es una guerra en el espacio cibernético cuando estalla una guerra cibernética y se desconoce cómo se pone el espacio cibernético después de que termine esa guerra. Para la investigadora Gabriela Sandroni, la guerra cibernética se amolda de acuerdo con las características del espacio cibernético, tiene como actores principales los Estados y se caracteriza por sus motivos políticos. También se podría definir como el conjunto de acciones que se realizan para producir alteraciones en la información y los sistemas del enemigo, a la vez que se protege la información contra los sistemas del atacante.

[3] Las guerras subsidiarias o guerras proxy son un tipo de conflictos en los que se distingue un conflicto interno entre distintos bandos o actores que se engloba como parte de otra rivalidad entre potencias o actores externos. A pesar de que las guerras proxy se han dado a lo largo de la Historia, conocerlas resulta revelador acerca de la naturaleza en el mundo en el que vivimos y la situación geopolítica de la región donde ocurren.

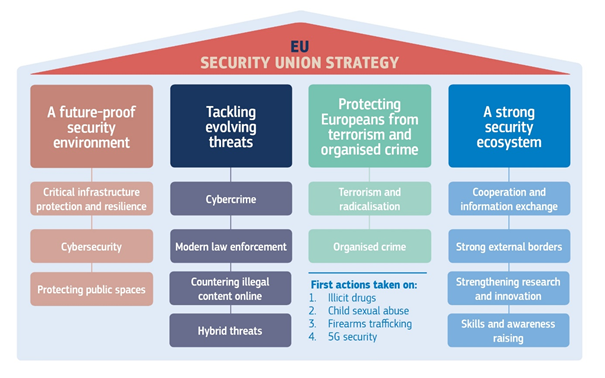

[4] la Comisión Europea establece una nueva Estrategia de Unión de Seguridad de la UE para el período 2020 a 2025, centrándose en áreas prioritarias en las que la UE puede aportar valor para ayudar a los Estados miembros a fomentar la seguridad de todos los que viven en Europa. Desde la lucha contra el terrorismo y el crimen organizado, hasta la prevención y detección de amenazas híbridas y el aumento de la resiliencia de nuestra infraestructura crítica, pasando por la promoción de la ciberseguridad y el fomento de la investigación y la innovación, la estrategia establece las herramientas y medidas que se desarrollarán durante los próximos 5 años para garantizar la seguridad. en nuestro entorno físico y digital.

[5] ¿Qué estrategias utiliza el Kremlin? “La desinformación llega a través de contenido de humor” ¿Quién lanza estos ataques? “Cargos militares, ahora usan teléfonos y cámaras para tratar de instaurar su mensaje, son sus nuevas armas” El objetivo es debilitar el proyecto común europeo. ¿Cómo? “Propagando confusión y cinismo, eso desconcierta a los ciudadanos”. De hecho, la unidad que lucha contra la desinformación ha elaborado una clasificación de las narrativas más populares de las que se vale Rusia: desde el “pueblo versus la élite”, que pasa por establecer una simple confrontación: el ciudadano de a pie por un lado, y por otro los que supuestamente no se preocupan por sus necesidades, o bien banqueros, corporaciones, la oligarquía, o los burócratas de Bruselas. Una estrategia característica de los populismos, que es especialmente poderosa durante los ciclos electorales, ya que ofrece a los votantes soluciones fáciles ante problemas complejos, y que medios rusos explotaron en vísperas del referéndum del Brexit en 2016.

[6] El presidente de la inteligencia interior alemana (la Oficina Federal para la Protección de la Constitución, BfV), Hans-Georg Maassen, ha dicho que el Gobierno ruso apoyó al separatismo catalán con una campaña de desinformación en los días previos al referéndum. Preguntado posteriormente al respecto, Maassen ha agregado en una rueda de prensa que el BfV no obtuvo directamente esta información, sino que le fue suministrada, pero ha agregado que le parece “muy plausible” y “razonable” que Moscú prestase apoyo al soberanismo. ”Para otros Estados es atractivo emplear ahora y siempre las amenazas híbridas con el objetivo de dañar los intereses europeos. Es ventajoso. Sería ingenuo pensar que estos Estados vayan a renunciar a ellas”, El Gobierno ruso, ha asegurado, ha cometido “rupturas flagrantes de las reglas internacionales” con “acciones agresivas y perniciosas de su ejército y sus servicios secretos” que van desde la anexión ilegal de la península ucraniana de Crimea a los intentos de influir en las elecciones en EEUU y Francia.

[7] Huawei tiene “una estrecha relación” con el ejército chino, alertó un ex director del servicio de inteligencia británico. En declaraciones con Sky News, Richard Dearlove, que dirigió el MI6 de 1999 a 2004, aseguró que la empresa no es una “compañía internacional de telecomunicaciones ordinaria” sino “una parte íntima del estado chino, del Ejército chino”. Su advertencia llega unos días antes de que el Gobierno de Reino Unido se pronuncie sobre la participación del gigante de la tecnología en la red 5G del país. Este martes, Boris Johnson hará pública su decisión, pero se espera que -luego de revisar alarmantes informes- recapitule y vete completamente a Huawei. El premier había decidido en enero permitir que Huawei desempeñara un papel “limitado” en la red 5G del Reino Unido, sin embargo, el aumento de las preocupaciones sobre este tema procedentes de sus propias filas conservadoras, en un clima de desconfianza mundial hacia a China, también acusada de falta de transparencia en su gestión de la crisis del nuevo coronavirus, comenzó a pesar. A principios de este año, cuando Johnson había dado luz verde a Huawei para construir el 35% de la nueva infraestructura de Internet de Gran Bretaña, se produjo un foco de tensión con Washington, que no cesa de denunciar el riesgo que representa el gigante chino. Estados Unidos sospecha que Huawei espía a favor de Beijing (lo que el grupo niega), y está haciendo todo lo posible, junto con sus aliados, para bloquearlo en el mercado de 5G. Es que para el gobierno de Donald Trump, Huawei es sinónimo de China.

[8] Administración que utilicen medios o procedimientos de cifra, garantizar la seguridad de las Tecnologías de la Información en ese ámbito, informar sobre la adquisición coordinada del material criptológico y formar al personal de la Administración especialista en este campo. El CCN fue creado en el año 2004, a través del Real Decreto 421/2004, adscrito al Centro Nacional de Inteligencia (CNI). De hecho, en la Ley 11/2002, de 6 de mayo, reguladora del CNI, se encomienda a dicho Centro el ejercicio de las funciones relativas a la seguridad de las Tecnologías de la Información y de protección de la información clasificada, a la vez que se confiere a su Secretario de Estado Director la responsabilidad de dirigir el Centro Criptológico Nacional. Por ello, el CCN comparte con el CNI medios, procedimientos, normativa y recursos

[9] WannaCry, también conocido como WanaCrypt0r 2.0,1 es un programa dañino de tipo ransomware. En septiembre de 2018, el Departamento de Justicia de los Estados Unidos inculpó al norcoreano Park Jin Hyok de ser el creador de WannaCry y haber acometido el ataque informático de alcance mundial en 2017